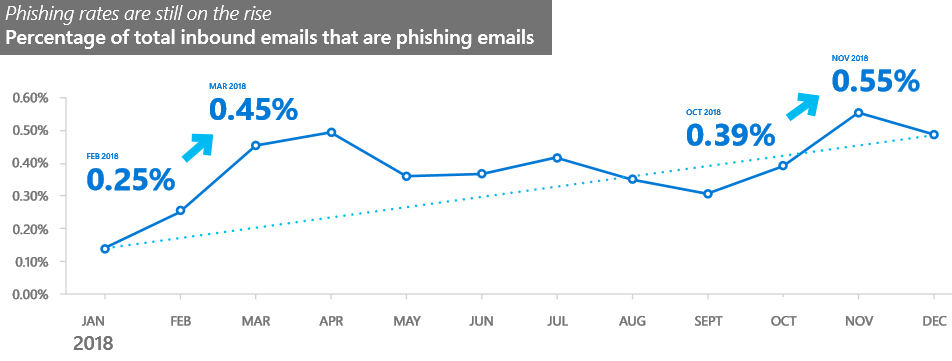

افزایش ۲۵۰ درصدی حملات فیشینگ

آمار مذکور از بیش از ۴۷۰ میلیارد ایمیلی که در سال گذشته میلادی از طریق مشتریان محصول Office 365 ارسال یا دریافت شدهاند استخراج شده است.

بر طبق گزارش مایکروسافت، مهاجمان از زیرساختهای مختلفی برای اجرای کارزارهای فیشینگ خود بهره گرفتهاند. اگر چه تمرکز اصلی آنها بر روی سایتها و سرویسهای بهاشتراکگذاری فایل، چه برای میزبانی فایل مخرب و چه برای سرقت اطلاعات اصالتسنجی کاربر در این بسترها بوده است.

از جمله تکنیکهای مورد استفاده مهاجمان در حملات فیشینگ اجرا شده در سال ۲۰۱۸ میتوان به موارد زیر اشاره کرد:

- جعل دامنه (Domain Spoofing) – که در جریان آن ایمیلهایی با دامنه کاملاً یکسان با دامنهای معتبر به قربانی ارسال میشود.

- تشابه دامنه (Domain Impersonation) – که دامنه ایمیلهای ارسالی اگر چه با دامنه اصلی یکسان نیست اما تشابهای فریبنده با آن دارد.

- تشابه کاربر (User Impersonation) – که ایمیل فرستاده شده در ظاهر از سوی یکی از افراد مورد اعتماد قربانی ارسال شده است.

- متن فریبنده – که با تشابههای ظاهری در بدنه ایمیل تلاش میگردد تا قربانی متقاعد شود که ایمیل از یک منبع معتبر ارسال شده است.

- لینکهای فیشینگ – که ایمیل ارسالی حاوی لینکی است که با کلیک کاربر بر روی آن به صفحهای کاملاً مشابه با سایتی معتبری هدایت شده و در ادامه با ترفندهای مهندسی اجتماعی اطلاعات اصالتسنجی او سرقت میشود.

- پیوستهای فیشینگ – که در جریان آن کاربر تشویق به اجرای فایل مخرب پیوست شده به ایمیل میشود.

سرویسدهندگان ابری جعلی – که در ایمیلهای ارسالی تلاش میشود کاربر متقاعد به فراهم کردن دسترسی سایت مخرب به دادههای شخصی خود شود.

همچنین به گفته مایکروسافت استفاده از حسابهای هکشده برای توزیع ایمیلهای فیشینگ چه در داخل و چه در خارج سازمان افزایش یافته است.

نظر شما :