نسخه جدید جاسوسافزار NanoCore در حال انتشار

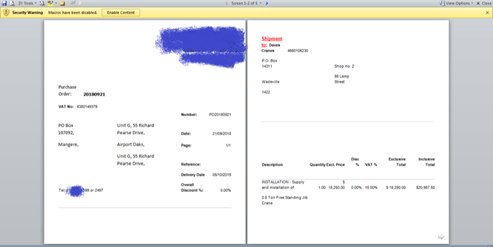

NanoCoreنوعی اسب تروای دسترسی از راه دور (Remote Access Trojan) با عملکرد جاسوسافزار (Spyware) است که نخستین نسخه از آن در سال ۲۰۱۲ شناسایی شد. این بدافزار که با Net Framework. توسعه داده شده توسط Taylor Huddleston نوشته شده است. فروش این بدافزار در تالارهای زیرزمینی مهاجمان سایبری منجر به دستگیری و صدور حکم سه سال زندان برای Huddleston شد. در حالی که Huddleston دوران زندان خود را سپری میکند بر اساس گزارشی که شرکت فورتینت آن را منتشر کرده نسخه جدید NanoCore با شناسه ۱.۲.۲.۰ از طریق ایمیلهایی که فایلی با نام eml_-_PO20180921.doc به آنها پیوست شده کاربران را هدف قرار داده است.

با باز شدن فایل مذکور، در صورت فعال بودن / شدن بخش ماکرو در مجموعه نرمافزاری Office کد مخرب درون آن که مبهمسازی (Obfuscation) شده است اجرا میشود. وظیفه کد، دریافت hxxp://www.wwpdubai.com/wp-content/plugins/jav/inv.exe و ذخیره آن با نام CUVJN.exe در پوشه %temp% است. CUVJN.exe خود نیز کدهای مربوط به فایل فشرده شدهای را در چندین مرحله دریافت کرده و یک فایل اجرایی انتقالپذیر (PE) که در حقیقت بدافزار اصلی NanoCore است را از درون آن استخراج میکند. پیش از اجرای کد مخرب اصلی، فعال بودن فایل snxhk.dll مورد بررسی قرار میگیرد. snxhk.dll یکی از ماژولهای ضدویروس Avast است و در حقیقت این بدافزار از این طریق اجرای خود را بر روی دستگاههای با ضدویروس مذکور متوقف میکند. در نسخه جدید NanoCore، بدافزار از طریق فایلی با نام Dll.exe خود را بر روی دستگاه فعال نگاه میدارد. از پروسهای با نام netprotocol.exe نیز برای تزریق کد NanoCore در حافظه استفاده میشود. همچنین از تابعی تحت عنوان ProtectMe.Protect و RunPE.doIt برای حفاظت از پروسه بدافزار در برابر متوقف شدن توسط کاربر استفاده میشود. در ProtectMe.Protect، تابع ZwSetInformationProcess در فایل معتبر NTDLL.dll مورد استفاده قرار گرفته است. بهنحوی که با دستدرازی به وضعیت پروسه از غیرفعال شدن آن جلوگیری میکند. ثبت کلیدهای فشرده شده، سرقت رمزهای عبور، فراهم نمودن دسترسی از راه دور به دوربین دستگاه، مشاهده، حذف و دریافت فایلها، مسدود کردن دسترسی به دستگاه (با عملکرد باجافزاری) و به عضویت در آوردن دستگاه در شبکههای مخرب (Botnet) برای اجرای حملات موسوم به از کار اندازی سرویس از جمله قابلیتهای بدافزار NanoCore است.

نمونههای مورد بررسی در گزارش مذکور نیز با نامهای زیر توسط ضدویروس McAfee قابل شناسایی است:

:McAfee

RDN/Generic Downloader.x –

GenericRXAD-WZ!507F816268A4 –

نظر شما :