ایران، از جمله اهداف بدافزار NRSMINER

NRSMiner بدافزاری است که از طریق ابزار XMRig اقدام به استخراج ارز رمز مونرو با استفاده از منابع دستگاه آلودهشده میکند.بهمنظور انتشار در سطح اینترنت و شبکه سازمان، نویسندگان NRSMiner نسخه جدید آن را مجهز به بهرهجوی EternalBlue کردهاند.

ماجرای بهرهجوی EternalBlue به حدود دو سال قبل و انتشار اسناد محرمانهای باز میگردد که در جریان آن فایلهای سرقت شده از یک گروه نفوذگر حرفهای با نام Equation که وابستگی اثبات شدهای به “سازمان امنیت ملی” دولت آمریکا (NSA) دارد توسط گروه Shadow Brokers بر روی اینترنت به اشتراک گذاشته شدند. در بین این فایلها، ابزارهایی به چشم میخوردند که از یک ضعف امنیتی روز صفر در بخش سیستم عامل Windows که به EternalBlue موسوم شد سوءاستفاده میکردند.

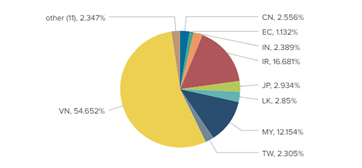

یک ماه پیش از درز این اطلاعات شرکت مایکروسافت اقدام به عرضه اصلاحیهای با شناسه MS17-010 بهمنظور ترمیم آسیبپذیری مذکور – با شناسه CVE-2017-0144 – نموده بود.باجافزار WannaCry نخستین بدافزاری بود که با بکارگیری بهرهجوی EternalBlue توانست در کمتر از ۲۴ ساعت صدها هزار کامپیوتر آسیبپذیر را در کشورهای مختلف به خود آلوده کند. نکته قابل توجه اینکه علیرغم گذشت نزدیک به دو سال از عرضه اصلاحیه MS17-010 و اطلاعرسانیها گسترده در خصوص لزوم نصب آن همچنان بسیاری از سیستمها فاقد اصلاحیه مذکور هستند. در گزارش افسکیور، ایران پس از ویتنام، بیشترین سهم از آلودگیها به این بدافزار را به خود اختصاص داده که آن را میتوان نشانهای از تعداد بالای سیستمهای آسیبپذیر فاقد اصلاحیه MS17-010 در سطح کشور دانست.

همچنین نسخه اخیر NRSMiner با بکارگیری بهرهجوی EternalBlue و پویش درگاه ۴۴۵ بر روی پودمان TCP دستگاههای آسیبپذیر را شناسایی کرده و در ادامه دربپشتی DoublePulsar را بر روی آنها نصب و اجرا میکند. بدین ترتیب علاوه بر به تسخیر درآمدن دستگاه آلوده، خود نیز به ناقل بدافزار در سطح اینترنت و شبکه داخی سازمان مبدل میشود.لازم به ذکر است که مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای کشور (ماهر) نیز در مطلبی به بررسی گزارش مذکور پرداخته که در اینجاقابل مطالعه است.

ضمناً نمونههای اجرایی اشاره شده در گزارش افسکیور با نامهای زیر توسط ضدویروس McAfee قابل شناسایی میباشند:

McAfee:

– RDN/Autorun.worm.gen

– RDN/Generic BackDoor

– Generic.dzx

– Artemis!B5FC32FE16DD

– Artemis!D890560F1821

– Artemis!CE0BB433ACDB

– Artemis!D21290954D8C

– Artemis!0D0B48B28E20

– Artemis!D758AA69BC07

– RDN/Generic.dx

– RDN/Generic.grp

نظر شما :