مبهمسازی کد صفحه فیشینگ با استفاده از فونتهای سفارشی

بر طبق گزارشی که شرکت پروفپوینت آن را منتشر کرده است این مهاجمان با ارسال ایمیلهای در ظاهر معتبر، کاربران را متقاعد به کلیک بر روی لینک درج شده در درون ایمیل میکنند. لینک مذکور کاربر را به سمت صفحهای اینترنتی هدایت میکند که ظاهری کاملاً مشابه با سایت بانکهای شناخته شده آمریکایی دارد. در صورت انجام عملیات اصالتسنجی توسط کاربر در این صفحه، عملاً اطلاعات وارد شده در اختیار مهاجمان قرار میگیرد.

سناریویی که در اکثر حملات فیشینگ به چشم میخورد؛ اما آنچه که این حمله را با سایر این نوع حملات متمایز میکند تکنیکی است که مهاجمان پشت پرده آن بهمنظور مبهمسازی کد مورد استفاده قرار دادهاند.

مبهمسازی (Obfuscation) فرایندی است که در جریان آن تلاش میشود تا با اعمال تغییراتی، کد نه فقط برای کاربر که برای محصولات امنیتی و تحلیلگران بدافزار نیز غیرقابل خواندن و تفسیر باشد. در اکثر مواقع از اسکریپتهای JavaScript و یا VBScript بدینمنظور استفاده میشود. اما در این حمله، مهاجمان با ساخت فونتی کاملاً سفارشی به این هدف دست یافتهاند.

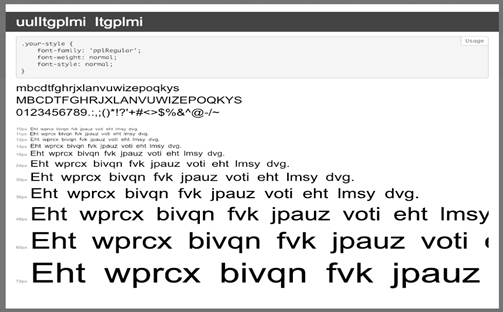

بررسیهای انجام شده توسط محققان پروفپوینت نشان میدهد که مهاجمان با بهرهگیری از فایلهای موسوم بهWeb Open Font Format – به اختصار WOFF – که امکان ساخت فونت با قالبی کاملاً آزاد را در صفحات تحت وب فراهم میکند نویسههای و…abcdefg را با ترتیبی دیگر از نویسهها جایگزین کردهاند (تصویر زیر)

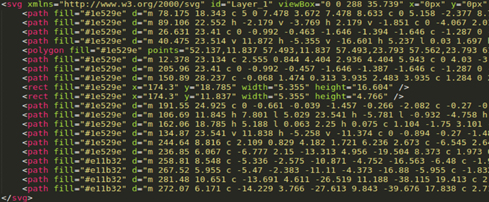

این مهاجمان در اقدامی دیگر، فایل تصاویر تجاری را در قالب Scalable Vector Graphics – به اختصار SVG – مورد استفاده قرار دادهاند. فایلهای SVG را میتوان در کد نمایانسازی (Render) کرد و بنابراین نیازی به ذخیره آنها در مسیری که ممکن است که تشخیص مخرب بودن صفحه فراخوانی شده را برای محققان امنیتی تسهیل کند نمیباشد. برای مثال تصویر زیر مجموعه کدی را نمایش میدهد که خروجی آن نشان یکی از بانکهایی است که کاربرانش در حمله فیشینگ اخیر مورد هدف قرار گرفتهاند.

با وجودی که جزئیات روش جدید مبهمسازی روز پنجشنبه، ۱۳ دی ماه بهصورت عمومی منتشر شد اما به گفته پروفپوینت حداقل ۷ ماه از نخستین باری که مهاجمان این تکنیک را به کار گرفتهاند میگذرد.

این شرکت به کاربران توصیه کرده که بجای کلیک بر روی هر گونه لینک، خود مستقیماً اقدام به ورود به سایتهای بانکی کنند.

مشروح گزارش پروفپوینت در اینجا قابل دریافت و مطالعه است.

نظر شما :